Az ugrókód technológia, más néven Time-based One-Time Password (TOTP), egyre fontosabb szerepet tölt be a digitális biztonság megerősítésében. A jelszavak önmagukban már nem elegendőek a modern kibertámadásokkal szemben, ezért elengedhetetlen a többfaktoros azonosítás (MFA) használata. Az ugrókód az MFA egyik legelterjedtebb és legkényelmesebb formája.

Működése egyszerű: egy alkalmazás (például Google Authenticator, Microsoft Authenticator, vagy Authy) rövid időközönként (általában 30 másodpercenként) új, hat- vagy nyolcjegyű kódokat generál. Ezek a kódok egy titkos kulcs és az aktuális idő alapján jönnek létre, így minden kód egyedi és csak rövid ideig érvényes. A felhasználónak a jelszava mellett ezt a kódot is meg kell adnia a bejelentkezéshez.

Az ugrókód technológia jelentős mértékben csökkenti a fiókok feltörésének kockázatát. Még ha a jelszó is illetéktelen kezekbe kerül, az ugrókód nélkül a támadó nem fog tudni bejelentkezni. Ez különösen fontos olyan esetekben, amikor a felhasználók ugyanazt a jelszót használják több oldalon is, ami rendkívül kockázatos.

Az ugrókód technológia a többfaktoros azonosítás egyik legfontosabb eleme, amely a jelszavak sérülékenységét kompenzálva, nagymértékben növeli a felhasználói fiókok biztonságát.

Számos online szolgáltatás és alkalmazás támogatja az ugrókód alapú azonosítást, így széles körben alkalmazható a különböző platformokon. A beállítása általában egyszerű és gyors, így a felhasználók könnyen bekapcsolhatják a védelmet a fiókjaikhoz.

Az ugrókód technológia alapelvei és működése

Az ugrókód technológia alapja egy időalapú szinkronizált algoritmus. Két fél, például egy felhasználó és egy szerver, előre egyeznek egy titkos kulcsban (seed). Ezt a kulcsot soha nem szabad felfedni, és mindkét fél biztonságosan tárolja.

Az algoritmus, ezen titkos kulcs és az aktuális idő (általában 30 vagy 60 másodperces intervallumokban) felhasználásával generál egy egyedi, rövid életű kódot, az úgynevezett ugrókódot. A felhasználó a hitelesítés során ezt a kódot adja meg a jelszava mellett.

A szerver ugyanazt az algoritmust, titkos kulcsot és időt használva generálja a saját ugrókódját. Ha a felhasználó által megadott kód megegyezik a szerver által generált kóddal, a hitelesítés sikeres. Mivel az idő folyamatosan változik, az ugrókód is folyamatosan változik, így egy ellopott kód csak rövid ideig használható.

Az ugrókód rendszerek gyakran engedélyeznek egy kis időbeli eltérést (pl. +/- 1 intervallum) a kódellenőrzés során. Ez azért van, hogy kezelni tudják az órák közötti kisebb szinkronizációs problémákat. Ez a kis időbeli eltérés azonban nem veszélyezteti a biztonságot, mert a kódok érvényességi ideje továbbra is nagyon rövid.

Az ugrókód technológia lényege, hogy a statikus jelszavak helyett dinamikusan változó, egyszer használatos kódokat alkalmaz, melyek rövid élettartamuk miatt jelentősen csökkentik az adathalász támadások és a jelszó-újrahasználatból adódó kockázatokat.

Az ugrókód generálására többféle szabvány létezik, mint például a TOTP (Time-based One-Time Password) és a HOTP (HMAC-based One-Time Password). A TOTP az időre alapoz, míg a HOTP egy számlálóra, mely minden hitelesítési kísérlet után növekszik.

A technológia működésének köszönhetően, még ha egy támadó is megszerzi az aktuális ugrókódot, az csak rövid ideig lesz érvényes, így nem tudja felhasználni a fiók hosszútávú kompromittálására. Ez jelentősen növeli az online fiókok biztonságát a hagyományos jelszavakhoz képest.

Az ugrókód generálásának módszerei

Az ugrókódok (más néven dinamikus jelszavak vagy OTP-k, One-Time Passwords) generálásának módszerei sokfélék lehetnek, mindegyik a biztonság és a felhasználói élmény közötti egyensúlyt célozza meg. Alapvetően két fő megközelítés létezik: szoftveres és hardveres ugrókód generálás.

A szoftveres megoldások általában egy alkalmazást (például egy mobilalkalmazást) vagy egy böngészőbővítményt használnak. Ezek az alkalmazások egy titkos kulcsot tárolnak, amelyet a szerverrel megosztanak. Az ugrókód generálása egy algoritmus segítségével történik, amely a titkos kulcsot és egy időbélyeget (vagy egy számlálót) kombinálja. A legelterjedtebb algoritmusok közé tartozik a Time-based One-Time Password (TOTP) és a HMAC-based One-Time Password (HOTP). A TOTP az aktuális időt használja, ami azt jelenti, hogy az ugrókód rövid ideig érvényes. A HOTP egy számlálót használ, amely minden ugrókód generálásakor növekszik. Mindkét módszer előnye, hogy nem igényel külön eszközt, csupán egy okostelefont vagy számítógépet.

A hardveres ugrókód generátorok különálló eszközök, amelyek egy gombnyomásra generálnak ugrókódokat. Ezek az eszközök rendkívül biztonságosak, mivel a titkos kulcsot fizikailag is védik a támadásoktól. Gyakran használják őket magas biztonsági követelményeket támasztó környezetekben, például bankokban és kormányzati szerveknél.

A hardveres és szoftveres ugrókód generálás közötti fő különbség az, hogy a hardveres eszközök a titkos kulcsot egy dedikált, nehezen feltörhető hardveren tárolják, míg a szoftveres megoldások a titkos kulcsot egy szoftveres környezetben tárolják, ami elméletileg sebezhetőbb lehet.

Fontos megjegyezni, hogy mindkét módszer hatékonysága nagymértékben függ a titkos kulcs biztonságos kezelésétől. Ha a titkos kulcs illetéktelen kezekbe kerül, az ugrókódok elvesztik a biztonsági értéküket. Ezért a felhasználóknak gondoskodniuk kell a titkos kulcs védelméről, és a szolgáltatóknak pedig megfelelő biztonsági intézkedéseket kell bevezetniük a kulcsok tárolására és kezelésére.

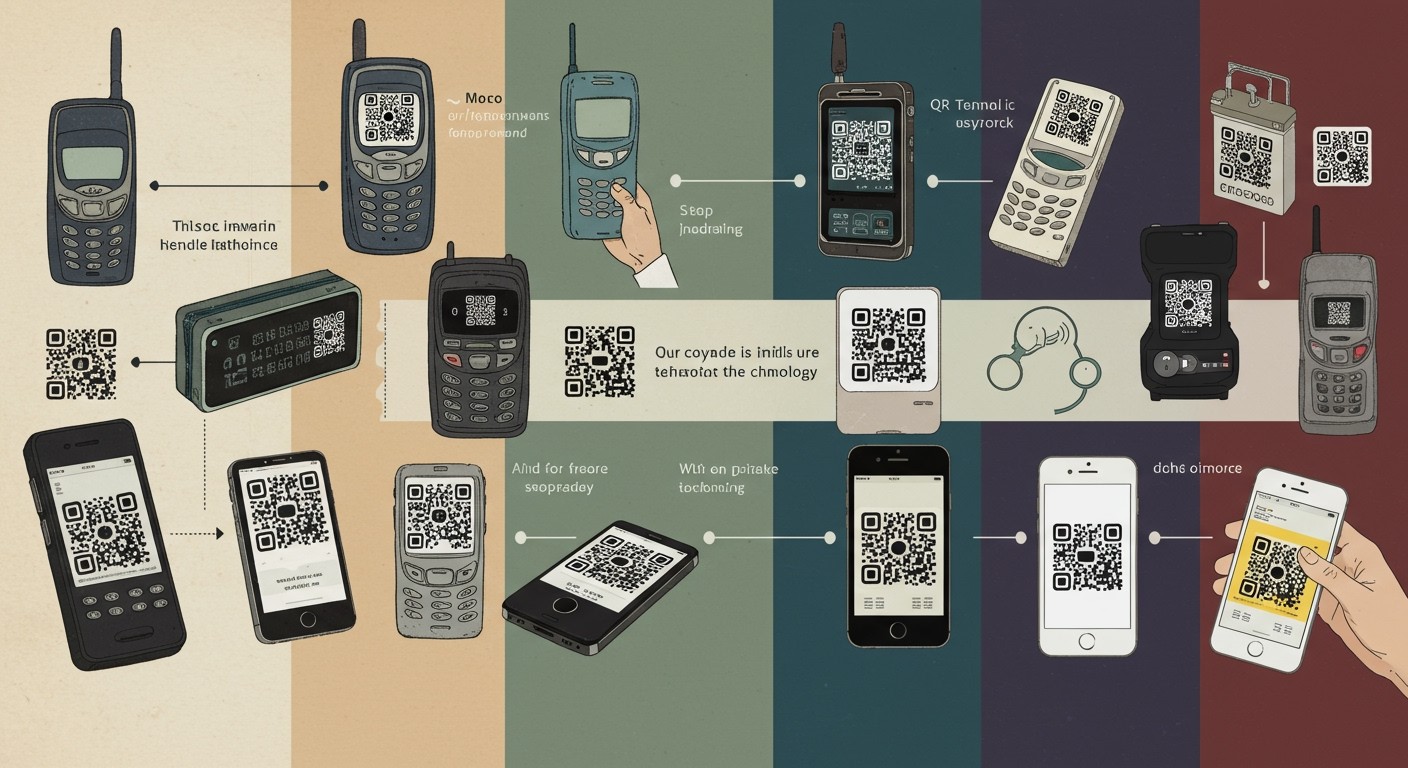

Az ugrókód technológia történeti áttekintése

Az ugrókód technológia, vagy One-Time Password (OTP), nem egy hirtelen felbukkanó jelenség. Gyökerei a 20. század elejére nyúlnak vissza, amikor a titkosítási módszerek fejlődése elengedhetetlenné vált a biztonságos kommunikációhoz. Bár a mai formája digitális, az alapelv – az egyszer használható kód – már korábban is létezett.

A kezdeti alkalmazások a katonai és kormányzati kommunikációban jelentek meg, ahol a biztonság kiemelten fontos volt. A mechanikus és elektronikus változatok kidolgozása az 1980-as években indult meg, a mobiltelefonok elterjedése pedig új lehetőségeket teremtett az ugrókódok széles körű alkalmazására. A 90-es években a bankok kezdték el alkalmazni az SMS alapú OTP-ket a tranzakciók biztonságának növelésére.

Az ugrókód technológia története szorosan összefonódik a biztonsági igények növekedésével és a technológiai fejlődéssel, folyamatosan alkalmazkodva az új kihívásokhoz és lehetőségekhez.

A 2000-es évektől kezdve a hardveres tokenek (pl. RSA SecurID) mellett megjelentek a szoftveres megoldások, mint például a Google Authenticator és más hasonló alkalmazások. Ezek a megoldások könnyen integrálhatók a különböző online szolgáltatásokba, így széles körben elterjedtek a felhasználók körében. A mai napig folyamatosan fejlődik, a biometrikus azonosítás és a gépi tanulás is egyre nagyobb szerepet kap az ugrókód technológiák új generációjában.

Az ugrókód technológia előnyei a hagyományos jelszavakkal szemben

Az ugrókód technológia jelentős előrelépést jelent a hagyományos jelszavakhoz képest a biztonság terén. Míg a jelszavak statikusak és többször felhasználhatók, az ugrókódok minden egyes bejelentkezéskor újak, így ha egyet ellopnak, az azonnal érvényét veszti. Ez drasztikusan csökkenti az adathalász támadások és a jelszólopások sikerességét.

A hagyományos jelszavak gyakran gyengék, könnyen kitalálhatók vagy feltörhetők szótár alapú támadásokkal. Ezzel szemben az ugrókódok általában véletlenszerűen generált, hosszú karaktersorozatok, ami sokkal nehezebbé teszi a brute-force támadásokat. Sőt, az ugrókód generálása gyakran többfaktoros hitelesítéssel (MFA) párosul, ami tovább növeli a biztonságot.

Egy másik jelentős előny, hogy az ugrókódok kiküszöbölik a jelszavak tárolásának és kezelésének szükségességét a szerver oldalon. Ehelyett a rendszer egy algoritmust használ az ugrókódok generálására és ellenőrzésére, ami csökkenti a jelszavak adatbázisának feltöréséből származó kockázatot. Így, még ha a szerver is kompromittálódik, a támadók nem férnek hozzá a felhasználók jelszavaihoz.

Az ugrókódok használatával a felhasználóknak nem kell bonyolult jelszavakat megjegyezniük, ami csökkenti a jelszó-újrahasznosítás kockázatát, ami a leggyakoribb biztonsági problémák egyike.

Ráadásul, az ugrókódok használata sokkal kényelmesebb lehet a felhasználók számára, különösen a többfaktoros hitelesítés integrálásával. Az ugrókódokat generálhatják okostelefon alkalmazások, hardveres tokenek, vagy akár biometrikus azonosítók segítségével is.

Kockázatok és korlátok az ugrókód technológia alkalmazásában

Bár az ugrókód technológia jelentősen növeli a biztonságot, nem old meg minden problémát. Számos kockázat és korlát árnyalja a képet.

- A felhasználói kényelem csökkenése: A folyamatosan változó kódok bevitele időigényes lehet, különösen gyakori használat esetén. Ez frusztrációt okozhat, és a felhasználók kevésbé hajlandóak lesznek a technológiát alkalmazni.

- Kompatibilitási problémák: Nem minden weboldal és alkalmazás támogatja az ugrókódokat. Ez korlátozza a használhatóságot, és kényszerítheti a felhasználókat kevésbé biztonságos alternatívák alkalmazására.

- A visszafejtés kockázata: Bár az ugrókódok elméletileg nehezen visszafejthetőek, a valóságban a támadók kifinomult módszereket alkalmazhatnak a kódok megszerzésére, például a felhasználó készülékének kompromittálásával.

Az ugrókódok generálásához és kezeléséhez használt rendszerek is sebezhetőek lehetnek. Ha egy támadó hozzáférést szerez egy ugrókód-generáló szerverhez, tömegesen tud kódokat generálni, és azokat felhasználva behatolhat a védett rendszerekbe.

A legfontosabb korlát, hogy az ugrókód technológia csak egy része a biztonsági arzenálnak. Nem helyettesíti a többi biztonsági intézkedést, mint például az erős jelszavakat, a rendszeres szoftverfrissítéseket és a gyanús e-mailek elkerülését.

Emellett a phishing támadások továbbra is hatékonyak lehetnek. A támadók hamis weboldalakat hozhatnak létre, amelyek az eredetire hasonlítanak, és a felhasználókat rávehetik az ugrókódok megadására. Fontos a felhasználók tudatosságának növelése a phishing támadásokkal kapcsolatban.

Az ugrókód technológia implementációjának nehézségei

Az ugrókód technológia implementációja, bár jelentős biztonsági előnyökkel kecsegtet, nem mentes a kihívásoktól. Az egyik legfontosabb nehézség a meglévő rendszerekkel való kompatibilitás. Sok vállalat és szervezet elavult infrastruktúrával rendelkezik, amely nem támogatja az ugrókódok bevezetését anélkül, hogy jelentős átalakításokat végeznének.

A felhasználói oldalon is akadnak akadályok. Az új technológia elsajátítása időt és erőfeszítést igényel, és nem minden felhasználó hajlandó vagy képes erre. Ez különösen igaz az idősebb generációra vagy azokra, akik kevésbé jártasak a technológiában.

A költségek szintén jelentős tényezőt jelentenek. Az ugrókód rendszerek fejlesztése, telepítése és karbantartása drága lehet, ami megnehezíti a kisebb vállalkozások számára a bevezetést. Emellett a folyamatosan változó biztonsági fenyegetések miatt az ugrókód technológiát is folyamatosan fejleszteni kell, ami további költségeket generál.

A legnagyobb kihívás talán az, hogy az ugrókód technológia önmagában nem garancia a teljes biztonságra. Fontos, hogy más biztonsági intézkedésekkel együtt alkalmazzuk, és hogy a felhasználók is tisztában legyenek a biztonsági kockázatokkal és a helyes használati módokkal.

Végül, a szabályozási környezet is befolyásolhatja az implementációt. Az adatvédelmi előírások és a biztonsági szabványok betartása bonyolult és időigényes lehet, különösen a nemzetközi vállalatok számára.

Ugrókód alapú autentikációs rendszerek típusai

Az ugrókód alapú autentikációs rendszerek sokfélesége lehetővé teszi, hogy a felhasználók és a szolgáltatók megtalálják a legmegfelelőbb megoldást az igényeikre. Ezek a rendszerek alapvetően abban különböznek, hogy hogyan generálják és használják az ugrókódokat.

- Időalapú ugrókódok (TOTP): Ez a legelterjedtebb típus. A kódok egy szinkronizált óra alapján generálódnak, tehát a felhasználó és a szerver ugyanazt a kódot várja el egy adott időpillanatban. Például a Google Authenticator és az Authy is ezt a módszert használja.

- Eseményalapú ugrókódok (HOTP): Minden egyes bejelentkezési kísérlethez egy új kódot generál a rendszer, egy számláló alapján. Ez azt jelenti, hogy ha egy kódot nem használnak fel, az a következő bejelentkezéshez már nem lesz érvényes.

Mindkét módszernek megvannak az előnyei és hátrányai. A TOTP egyszerűbb beállítani és használni, de a pontos időszinkronizáció kritikus. A HOTP kevésbé függ az időtől, de könnyebben elveszhetnek a kódok, ha a felhasználó többször generál újat, de nem használja fel őket.

A legfontosabb különbség a két típus között az, hogy míg a TOTP az időre, a HOTP a bejelentkezési kísérletek számára támaszkodik az ugrókódok generálásakor.

Vannak hibrid megoldások is, amelyek kombinálják a TOTP és a HOTP elemeit, hogy maximalizálják a biztonságot és a felhasználói élményt. Ezenkívül léteznek push-alapú autentikációs rendszerek is, ahol a felhasználó a telefonjára kap egy értesítést, amelyet jóvá kell hagynia a bejelentkezéshez. Ezek a rendszerek nem feltétlenül használnak klasszikus ugrókódokat, de a kétfaktoros azonosítás elvén alapulnak.

Az ugrókód technológia alkalmazási területei: online bankolás

Az ugrókód technológia az online bankolás területén rendkívül fontos szerepet játszik a biztonság növelésében. A hagyományos jelszavakkal szemben, amelyek statikusak és könnyen ellophatók, az ugrókódok dinamikusan változnak, így jelentősen megnehezítik a csalók dolgát.

Az online banki tranzakciók során az ugrókódok leggyakrabban kétfaktoros azonosítás (2FA) részeként jelennek meg. Ez azt jelenti, hogy a felhasználónak nem csak a jelszavát kell megadnia, hanem egy további azonosító elemet is, ami általában egy egyszer használatos kód (OTP – One-Time Password). Ezt a kódot a felhasználó vagy egy dedikált hardvereszközön (pl. token), vagy egy mobilalkalmazáson keresztül kapja meg.

A működés lényege, hogy a bank szervere és a felhasználó eszköze (vagy alkalmazása) szinkronban generálják az ugrókódokat egy titkos algoritmus alapján. Ez az algoritmus figyelembe veszi az időt, vagy egy számlálót, így minden egyes generált kód egyedi és csak rövid ideig érvényes.

Például, amikor a felhasználó bejelentkezik az online banki felületre, megadja a jelszavát, majd a rendszer kéri az ugrókódot. A felhasználó megnyitja a mobilalkalmazását, ami generál egy hat- vagy nyolcjegyű kódot. Ezt a kódot beírja a weboldalon, és ha a kód megegyezik a bank által várt kóddal, akkor a bejelentkezés sikeres.

Az ugrókód technológia alkalmazása az online bankolásban nagymértékben csökkenti a phishing támadások és a jelszólopások sikerességét, mivel még ha a csalók megszerzik is a felhasználó jelszavát, az ugrókód nélkül nem tudnak hozzáférni a bankszámlához.

Fontos megjegyezni, hogy az ugrókódok hatékonysága nagyban függ a felhasználó tudatosságától és a biztonsági intézkedések betartásától. Például, ha a felhasználó letölt egy fertőzött alkalmazást, ami ellopja az ugrókódokat, vagy ha megosztja az ugrókódot másokkal, akkor a biztonság veszélybe kerülhet.

Az ugrókódok alkalmazása mellett a bankok további biztonsági intézkedéseket is bevezetnek, mint például a tranzakciók monitorozása, a gyanús tevékenységek észlelése, és a biometrikus azonosítás (pl. ujjlenyomat vagy arcfelismerés). Ezek az intézkedések együttesen járulnak hozzá az online bankolás biztonságának növeléséhez.

Az ugrókód technológia alkalmazási területei: VPN szolgáltatások

Az ugrókód technológia jelentős előnyöket kínál a VPN szolgáltatások terén, fokozva a felhasználók online biztonságát és anonimitását. A hagyományos VPN-ek statikus IP címeket használnak, ami sebezhetővé teheti a felhasználókat a nyomon követéssel szemben. Az ugrókód ezzel szemben dinamikusan változó IP címeket generál, ami megnehezíti a forgalom visszakövetését egy adott felhasználóhoz.

Ez a dinamikus IP váltás különösen fontos olyan helyzetekben, ahol a felhasználók magas szintű anonimitást igényelnek, például újságírók, aktivisták vagy olyan személyek esetében, akik korlátozott internet hozzáféréssel rendelkező országokban élnek. A gyakori IP cím váltás megakadályozza a hosszú távú profilozást és a viselkedésminták követését.

Az ugrókód technológiával működő VPN-ek lényegesen biztonságosabb alternatívát jelentenek a hagyományos VPN-ekkel szemben, mivel folyamatosan változó IP címeket kínálnak, így szinte lehetetlenné téve a felhasználók online tevékenységének nyomon követését.

Fontos megjegyezni, hogy az ugrókód technológia nem old meg minden biztonsági problémát. A VPN szolgáltató megbízhatósága és adatvédelmi politikája továbbra is kulcsfontosságú. Azonban az ugrókód jelentősen növeli a biztonsági réteget, és nehezebbé teszi a támadók dolgát.

A jövőben valószínűleg egyre több VPN szolgáltató fogja bevezetni az ugrókód technológiát, mivel a felhasználók egyre tudatosabbak a online biztonsági kockázatokkal kapcsolatban és nagyobb védelmet igényelnek. Az ugrókód egy fontos lépés a biztonságosabb online világ felé.

Az ugrókód technológia alkalmazási területei: Felhőalapú szolgáltatások

A felhőalapú szolgáltatások esetében az ugrókód technológia kiemelkedően fontos szerepet játszik az adatok védelmében. Ezek a szolgáltatások távoli szervereken tárolják az adatokat, ami potenciális támadási felületet jelent a hackerek számára. Az ugrókódok alkalmazása itt többrétegű védelmet biztosít.

Például, amikor egy felhasználó bejelentkezik egy felhőalapú alkalmazásba, az ugrókód biztosíthatja, hogy a jelszó ne kerüljön közvetlenül tárolásra a szerveren. Ehelyett egy dinamikusan generált, egyszer használatos kód kerül ellenőrzésre. Ez jelentősen csökkenti a jelszólopás kockázatát, mivel még ha egy támadó hozzáfér is az adatbázishoz, nem jut hozzá a valós jelszóhoz.

Az ugrókódok a felhőalapú tárolásban is hasznosak. Az adatok titkosításakor az ugrókód technológia segítségével a titkosítási kulcsok is dinamikusan változhatnak, ami megnehezíti az adatok visszafejtését illetéktelenek számára. Ráadásul, az ugrókódok a felhőalapú alkalmazásokban történő tranzakciók hitelesítésére is használhatók, ezzel biztosítva, hogy csak a jogosult felhasználók férhessenek hozzá a kritikus funkciókhoz.

Az ugrókód technológia felhőalapú szolgáltatásokban történő alkalmazása az adatok védelmének egyik legfontosabb eszköze, mivel dinamikusan változó, nehezen megfejthető biztonsági réteget képez.

Összességében, az ugrókódok a felhőalapú környezetben erősítik a biztonságot, csökkentik a támadási felületet, és biztosítják a felhasználói adatok bizalmasságát és integritását.

Az ugrókód technológia alkalmazási területei: IoT eszközök

Az IoT eszközök, mint például okos otthoni berendezések, ipari szenzorok és viselhető technológiák, egyre nagyobb számban vannak jelen az életünkben. Ugyanakkor ezek az eszközök gyakran sebezhetőek, mivel korlátozott erőforrásokkal rendelkeznek, és nem mindig kapnak rendszeres biztonsági frissítéseket. Itt jön képbe az ugrókód technológia, ami egy hatékony megoldást kínál a biztonsági kockázatok csökkentésére.

Az ugrókód módszer lényege, hogy az eszköz és a szerver közötti kommunikáció során használt azonosítók (például jelszavak vagy API kulcsok) folyamatosan változnak. Ezáltal, ha egy támadó valamilyen módon hozzáfér egy azonosítóhoz, az csak rövid ideig lesz használható, mielőtt érvényét veszti.

Az IoT eszközök esetében ez különösen fontos, mivel egyetlen feltört eszköz hozzáférést biztosíthat a teljes hálózathoz. Az ugrókód technológia alkalmazásával jelentősen csökkenthető az ilyen jellegű támadások sikeres végrehajtásának esélye. Például, egy okos zár esetében, ha egy támadó megszerzi a jelszót, az csak a következő néhány másodpercben lesz érvényes, így nem tudja távolról kinyitni az ajtót.

Az ugrókód implementálása az IoT eszközökben nem feltétlenül bonyolult. A legtöbb esetben egy egyszerű szoftverfrissítéssel megoldható, ami a meglévő eszközök biztonságát is növelheti. Azonban fontos, hogy a szerver oldali infrastruktúra is támogassa az ugrókód technológiát.

Az ugrókód technológia egyik legfontosabb előnye az IoT eszközök esetében, hogy jelentősen csökkenti a replay támadások kockázatát, ahol a támadó elfog egy érvényes kommunikációs csomagot, majd később újra elküldi azt.

Számos iparágban alkalmazzák már az ugrókód technológiát az IoT eszközök védelmére. Például a logisztikában a rakománykövető eszközök, a gyártásban az ipari szenzorok és az egészségügyben a viselhető eszközök biztonságát növelik ezzel a módszerrel. A jövőben várhatóan még szélesebb körben elterjed az ugrókód technológia az IoT eszközök biztonságának garantálása érdekében.

Ugrókód technológia és a többfaktoros hitelesítés (MFA) kapcsolata

Az ugrókód technológia a többfaktoros hitelesítés (MFA) egyik kulcsfontosságú eleme, amely jelentősen növeli az online fiókok biztonságát. Az MFA lényege, hogy a felhasználó azonosítása nem csupán egy jelszóra épül, hanem legalább két különböző azonosítási tényezőre. Ezek a tényezők lehetnek:

- Valami, amit tudsz (például jelszó, PIN kód).

- Valami, amivel rendelkezel (például okostelefon, biztonsági token).

- Valami, ami te vagy (például biometrikus azonosító, mint ujjlenyomat).

Az ugrókódok, más néven egyszer használatos jelszavak (OTP), a „valami, amivel rendelkezel” kategóriába tartoznak. Ezek a kódok általában rövid élettartamúak (30-60 másodperc), és véletlenszerűen generálódnak. Az ugrókód generálható egy okostelefonra telepített hitelesítő alkalmazással (például Google Authenticator, Microsoft Authenticator), vagy elküldhető SMS-ben.

Amikor egy felhasználó bejelentkezik egy weboldalra vagy alkalmazásba, a jelszava megadása után a rendszer kéri az ugrókódot is. Ha a kód helyes, a felhasználó azonosítása sikeres. Ez a plusz lépés jelentősen csökkenti a jelszólopás kockázatát, mivel még ha a támadó megszerzi is a jelszót, az ugrókód nélkül nem tud bejelentkezni.

Az ugrókód technológia a többfaktoros hitelesítés nélkülözhetetlen része, mivel egy dinamikus és nehezen megszerezhető biztonsági réteget ad hozzá a jelszavas védelemhez.

Fontos megjegyezni, hogy az SMS-ben küldött ugrókódok kevésbé biztonságosak, mint a hitelesítő alkalmazások által generált kódok, mivel az SMS-eket a támadók lehallgathatják vagy átirányíthatják (SIM swapping). Ezért ajánlott a hitelesítő alkalmazások használata, ha a lehető legmagasabb szintű biztonságra törekszünk.

Az ugrókód technológia biztonsági rétegei

Az ugrókód technológia (más néven hopping code) elsődleges biztonsági rétege abban rejlik, hogy folyamatosan változtatja a használt kódot. Ez a dinamikus kódgenerálás megnehezíti a támadók dolgát, mivel a statikus, előre meghatározott kódmintákra épülő támadások hatástalanokká válnak.

A technológia tipikusan egy algoritmust használ, amely egy szimmetrikus kulcs segítségével generálja az új kódokat. Ez a kulcs mind az eszközön (pl. kulcstartón), mind a szerveren (pl. beléptető rendszer) megtalálható. Fontos, hogy a kulcsot biztonságosan tárolják és kezeljék, mert annak kompromittálódása az egész rendszer biztonságát veszélyezteti.

Az ugrókód technológia legfontosabb biztonsági előnye, hogy a kódok érvényességi ideje rendkívül rövid, gyakran csak néhány másodperc. Ez azt jelenti, hogy még ha egy támadó el is csípi a kódot, szinte biztosan nem lesz ideje azt felhasználni.

További biztonsági réteget jelenthet, ha az ugrókód generálási algoritmus idő alapú szinkronizációt használ. Ez azt jelenti, hogy a kódok generálása az aktuális időhöz van kötve. Ha az eszköz és a szerver között időeltérés van, a rendszer elutasíthatja a kódot, ami növeli a biztonságot, de pontossági problémákat is okozhat.

Az ugrókód technológia sebezhetőségei és a lehetséges támadások

Bár az ugrókód technológia jelentősen növeli a biztonságot, nem tökéletes. Számos sebezhetőség és támadási vektor létezik, amelyek kihasználásával a rendszereket kompromittálhatják.

Az egyik leggyakoribb probléma a szinkronizációs hiba. Ha az ugrókód generátor (például egy hardveres token vagy egy mobil alkalmazás) és a szerver, amely a kódot ellenőrzi, elveszítik a szinkronizációt, a felhasználó nem fog tudni bejelentkezni. Ez nem feltétlenül támadás, de a felhasználói élményt rontja és támadásra is utalhat.

A középúton történő támadások (Man-in-the-Middle attacks) szintén veszélyt jelentenek. A támadó lehallgathatja a felhasználó által beírt ugrókódot és azzal bejelentkezhet a rendszerbe, mielőtt a jogos felhasználó megtenné. Bár az ugrókód rövid élettartama minimalizálja ezt a kockázatot, megfelelő egyéb biztonsági intézkedések hiányában a támadás sikeres lehet.

A phishing támadások továbbra is hatékonyak lehetnek. A támadó egy hamis weboldalt hoz létre, amely úgy néz ki, mint a valódi bejelentkezési oldal. A felhasználó beírja a felhasználónevét, jelszavát és az ugrókódját, amelyeket a támadó azonnal felhasznál a valódi oldalon történő bejelentkezéshez.

Fontos megjegyezni, hogy az ugrókód generátorok maguk is sebezhetőek lehetnek. Például, ha egy mobil alkalmazás, amely ugrókódokat generál, rosszul van megírva, a támadó hozzáférhet a titkos kulcshoz, amellyel új kódokat generálhat. Hasonlóképpen, a hardveres tokenek is feltörhetőek lehetnek, bár ez általában sokkal nehezebb.

A legfontosabb sebezhetőség az, hogy az ugrókód technológia csak egy réteg a biztonságban. Ha a felhasználónév és a jelszó már kompromittálódott, az ugrókód nem feltétlenül nyújt elegendő védelmet.

Végül, a brute-force támadások is elképzelhetők, bár az ugrókódok rövid élettartama és a bejelentkezési kísérletek korlátozása jelentősen nehezíti ezt a módszert. Azonban, ha a támadó képes nagy mennyiségű kódot gyorsan kipróbálni, elméletileg sikeres lehet.

Hogyan védekezhetünk az ugrókód alapú rendszerek elleni támadások ellen?

Az ugrókód technológia (más néven OTP, azaz One-Time Password) bár jelentősen növeli a biztonságot, nem tökéletes. A támadók folyamatosan keresik a gyenge pontokat. A védekezés több rétegű megközelítést igényel.

Először is, soha ne adjuk meg az ugrókódot telefonon, e-mailben vagy SMS-ben érkező kérésre. Bankok és más szolgáltatók soha nem kérnek ilyet. Ez egy tipikus phishing támadás. Ellenőrizzük mindig a feladó hitelességét, mielőtt bármilyen információt megosztanánk.

Másodszor, figyeljünk a használt eszközök biztonságára. A malware-rel fertőzött eszközök képesek lehetnek lehallgatni az SMS üzeneteket, vagy akár a generált kódokat is. Rendszeresen frissítsük az operációs rendszert és a vírusirtót.

Harmadszor, használjunk erős jelszavakat a fiókjainkhoz. Az ugrókód önmagában nem elegendő, ha a jelszó könnyen kitalálható. A jelszókezelők segíthetnek biztonságos jelszavak generálásában és tárolásában.

Negyedszer, ha a szolgáltató kínál biometrikus azonosítást (pl. ujjlenyomat, arcfelismerés) az ugrókód helyett, fontoljuk meg a használatát. Ez egy további biztonsági réteget jelenthet.

A legfontosabb: legyünk éberek és gyanakvóak. Ha valami túl jónak tűnik ahhoz, hogy igaz legyen, valószínűleg az is.

Végül, tájékozódjunk a legújabb biztonsági fenyegetésekről és védekezési módszerekről. Minél többet tudunk, annál jobban tudjuk megvédeni magunkat.

Az ugrókód technológia jövőbeli trendjei és fejlesztési irányai

Az ugrókód technológia fejlődése nem áll meg. A jövőbeli trendek egyértelműen a még magasabb szintű biztonság felé mutatnak. Ez magában foglalja a bonyolultabb, nehezebben feltörhető algoritmusok alkalmazását, valamint a biometrikus azonosítással való integrációt.

Kiemelt figyelmet kap a mobil eszközökön történő ugrókód-generálás optimalizálása is. A cél, hogy az akkumulátor-fogyasztás minimális legyen, miközben a biztonság továbbra is garantált marad.

A jövőben az ugrókód technológia integrálódhat a blokklánc technológiával, ami egy teljesen új dimenziót nyithat a biztonság terén, decentralizált és manipuláció-biztos megoldásokat kínálva.

A fejlesztési irányok között szerepel továbbá az ugrókódok használatának egyszerűsítése és felhasználóbarátabbá tétele. Gondoljunk csak a jelszókezelőkbe való integrációra, vagy a különböző online szolgáltatások közötti zökkenőmentes átjárhatóságra.

Végül, de nem utolsósorban, a kvantum-számítógépek megjelenése új kihívásokat jelent. Ezért a kutatók már most dolgoznak a kvantum-rezisztens ugrókód algoritmusokon, hogy a jövőben is megőrizhessük online biztonságunkat.

Az ugrókód technológia és a biometrikus azonosítás kombinációja

Az ugrókód technológia és a biometrikus azonosítás kombinációja egy rendkívül erős védelmi vonalat képez az online térben. Az ugrókódok folyamatosan változó, egyszer használatos jelszavak, míg a biometrikus azonosítás egyedi biológiai jellemzőinket használja fel, mint például az ujjlenyomatunkat vagy az arcunkat.

Együtt alkalmazva, ez a két technológia jelentősen csökkenti a sikeres támadások esélyét. Még ha egy támadó valahogy is megszerzi az aktuális ugrókódot, a biometrikus azonosítás hiányában nem fog tudni bejelentkezni. Ez a kombináció különösen hasznos a magas biztonsági követelményekkel rendelkező rendszerekben, például a banki szolgáltatásoknál vagy a kormányzati portáloknál.

A biometrikus adatok és az ugrókódok együttes használata gyakorlatilag kiküszöböli a jelszólopásból eredő kockázatokat, mivel a támadónak nem csak a jelszóra, hanem a felhasználó biológiai jellemzőire is szüksége lenne, ami rendkívül nehezen kivitelezhető.

Fontos megjegyezni, hogy a biometrikus adatok tárolása és kezelése során a legmagasabb szintű adatvédelmi előírásokat kell betartani. A biometrikus adatok ugyanis pótolhatatlanok, így a biztonságos tárolásuk kulcsfontosságú.

Bár ez a kombináció jelentősen növeli a biztonságot, nem teljesen hibátlan. A biometrikus rendszerek is sebezhetők lehetnek, például hamis ujjlenyomatokkal vagy arcképekkel. Ezért fontos a folyamatos fejlesztés és a biztonsági rések feltárása.

Az ugrókód technológia és a blokklánc technológia kapcsolata

Az ugrókód technológia és a blokklánc technológia, bár különböző területeken fejlődtek ki, potenciálisan kiegészíthetik egymást a biztonságosabb online világ megteremtésében. Az ugrókódok, amelyek dinamikusan változó, egyszer használatos jelszavak (OTP-k) generálására képesek, kiválóan alkalmasak a kétfaktoros hitelesítés (2FA) megerősítésére.

A blokklánc technológia ezzel szemben egy decentralizált, elosztott főkönyvi rendszer, amely a tranzakciók átlátható és megváltoztathatatlan rögzítését teszi lehetővé. A kettő kombinációja érdekes lehetőségeket kínál.

Például, az ugrókódok generálására használt algoritmusok vagy maga az ugrókódok generálása rögzíthető a blokkláncon. Ezáltal bizonyíthatóvá válik, hogy egy adott ugrókód valóban a hitelesítő szerver által lett generálva, és nem egy csaló által. Ez különösen fontos lehet olyan esetekben, ahol a hitelesítési adatok integritásának bizonyítása kritikus.

A blokklánc használatával biztosítható az ugrókód generátorok auditálhatósága és transzparenciája, ami növeli a rendszerbe vetett bizalmat.

Egy másik lehetséges alkalmazás, hogy a blokkláncon tároljuk az ugrókódok felhasználási előzményeit. Ezzel megakadályozható a visszaélés, például az ugrókódok többszöri felhasználása, vagy a lejárt ugrókódokkel történő kísérletek. A blokklánc biztosítja, hogy minden felhasználási kísérlet rögzítve legyen, és könnyen ellenőrizhető legyen a felhasználás szabályossága.

Fontos azonban megjegyezni, hogy a blokklánc önmagában nem old meg minden biztonsági problémát. A blokkláncon tárolt adatok biztonsága nagyban függ a blokklánc implementációjától és a tárolt adatok titkosításától. Az ugrókód technológia és a blokklánc technológia kombinációja ígéretes, de gondos tervezést és implementációt igényel a maximális biztonság elérése érdekében.

Az ugrókód technológia jogi és etikai vonatkozásai

Az ugrókód technológia elterjedése számos jogi és etikai kérdést vet fel. Bár a biztonság növelése a cél, a felhasználás módja komoly dilemmákat okozhat. Például, ha egy ugrókód rendszer lehetővé teszi a felhasználó azonosítását, akkor felmerül a kérdés, hogy ez a rendszer mennyire felel meg az adatvédelmi előírásoknak, mint a GDPR. A felhasználói adatok védelme kulcsfontosságú, és az ugrókódok használata nem sértheti ezt a jogot.

Fontos etikai szempont az is, hogy az ugrókódok mennyire átláthatóak a felhasználók számára. Ha egy felhasználó nem érti, hogyan működik egy ugrókód rendszer, akkor nem tudja megfelelően kezelni a saját biztonságát. Az átláthatóság hiánya bizalmatlanságot szülhet, ami aláássa a technológia elfogadottságát.

Az ugrókódok használata során figyelembe kell venni a diszkrimináció lehetőségét is. Ha egy rendszer bizonyos csoportokat hátrányosan érint, akkor az etikátlan és jogellenes is lehet. Például, ha egy ugrókód rendszert nehéz használni idősek vagy fogyatékkal élők számára, akkor az diszkriminatívnak minősülhet.

A jogi szabályozásnak lépést kell tartania a technológiai fejlődéssel, hogy biztosítsa az ugrókódok felelős és etikus használatát. Ez magában foglalja az adatvédelmi szabályok betartását, az átláthatóság biztosítását és a diszkrimináció elkerülését.

Ezen felül, az ugrókódok visszafejtése vagy manipulálása jogi következményekkel járhat. A jogalkotóknak egyértelműen kell szabályozniuk az ilyen tevékenységeket, hogy megvédjék a felhasználókat és a rendszereket.